113. 다음 SW 개발과정에서 발생할 수 있는 취약점 설명에 대한 내용으로 가장 적절한 것은?

|

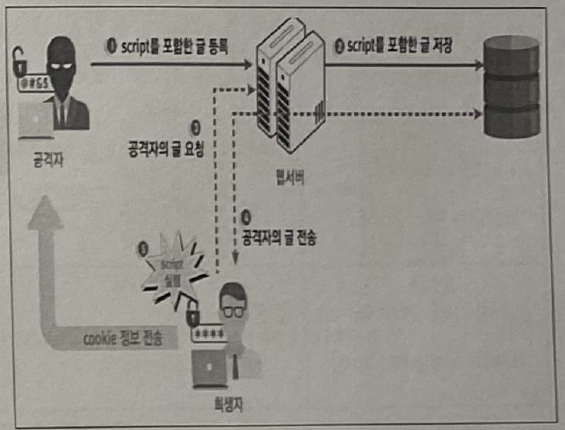

악성 스크립트가 포함된 URL을 공격자가 클라이언트에게 노출시켜 클릭을 유도하고, 쿠키 정보를 탈취하거나 피싱 사이트, 불법 광고 사이트로 이동하게 만든다.

|

① Stored XSS ② Reflective XSS

③ SQL Injection ④ Command Injection

▣ Reflective XSS

- 외부에서 입력된 값이나, DB에 저장되어 있는 값을 사용하여 동적인 웹페이지를 생성하는 애플리케이션이 입력 값에 대한 충분한 검증작업 없이 입력값을 사용하는 경우 발생

● Stored XSS

정답 : ②

114. 다음 중 개인정보 비식별화 방법(조치)으로 가장 적절하지 않은 것은?

① 데이터 합성(data synthesis)

② 데이터 삭제(data reduction)

③ 데이터 범주화(data suppression)

④ 총계처리(aggregation)

▣ 비식별 조치 방법

|

처리기법

|

예시

|

세부기술

|

|

가명처리

(Pseudonymization) |

홍길동, 35세, 서울거주, 한국대 재학

→ 임꺽정, 30대, 서울 거주, 국제대 재학 |

① 휴리스틱 가명화

② 암호화 ③ 교환방법 |

|

총계처리

(Aggregation) |

임꺽정 180cm, 홍길동 170cm, 김혁 150cm

→ 학생 키 합 : 500cm , 평균 키 165cm |

④ 총계처리

⑤ 부분총계 ⑥ 라운딩 ⑦ 재배열 |

|

데이터 삭제

(Data Reduction) |

주민번호 901206-1234567

→ 90년대 생, 남자 날짜정보(합격일 등) 는 연단위로 처리 |

⑧ 식별자 삭제

⑨ 식별자 부분삭제 ⑩ 레코드 삭제 ⑪ 식별오쇼 전부삭제 |

|

데이터 범주화

(Data Suppression) |

홍길동, 35세

→ 홍씨, 30~40세 |

⑫ 감추기

⑬ 랜덤 라운딩 ⑭ 범위 방법 ⑮ 제어 라운딩 |

|

데이터 마스킹

(Data Masking) |

홍길동, 35세, 서울거주, 한국대 재학

→ 홍OO, 35세, 서울거주, OO 대학재학 |

⑯ 임의 잡음 추가

⑰ 공백과 대체 |

정답 : ①

공감과 댓글은 아이티신비에게 큰 힘이 됩니다.

블로그 글이 유용하다면 블로그를 구독해주세요.♥

'정보시스템 감리 기출문제해설 > 보안 해설' 카테고리의 다른 글

| (제 22회) 보안 / (117)~(118) 해설 (1) | 2024.12.25 |

|---|---|

| (제 22회) 보안 / (115)~(116) 해설 (0) | 2024.12.24 |

| (제 22회) 보안 / (111)~(112) 해설 (1) | 2024.12.22 |

| (제 22회) 보안 / (109)~(110) 해설 (0) | 2024.12.21 |

| (제 22회) 보안 / (107)~(108) 해설 (1) | 2024.12.20 |