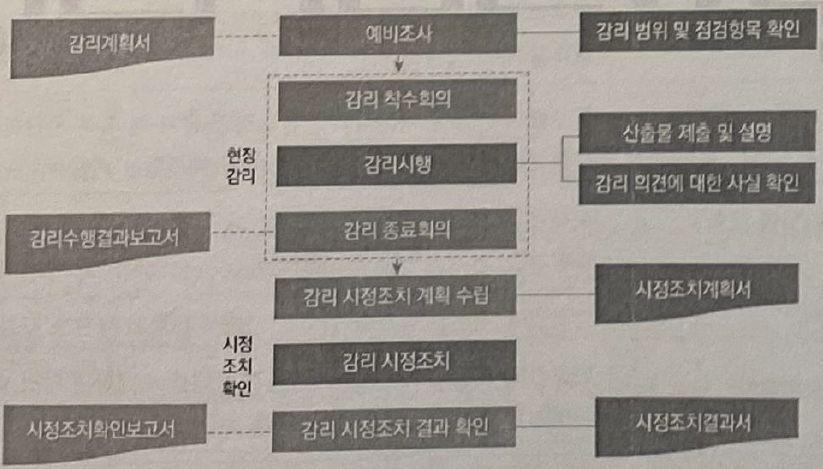

15. 「SW 사업자를 위한 정보시스템 감리준비 가이드」(한국지능정보사회진흥원)에 따라 SW 사업자가 감리 대응을위하여 작성하는 문서를 모두 고르면 몇 개인가? 가. 과업대비표나. 검사기준서다. 감리시정조치결과서라. 감리시정조치확인보고서 ① 1개 ② 2개③ 3개 ④ 4개 ■ 해설시정조치계획수립감리법인으로부터 감리수행결과보서를 공문으로 접수하면 보고서에 지적된 개선권고사항과 상세점검결과의 개선방향에 따라 개선방안을 검토하고 상세 조치계획, 담당자, 조치 예정일을 작성한 시정조치계획서를 작성하다.시정조치계획서는 발주자에게 제출하여 조치 방법과 완료, 목표일자 등에 대하여 확인하고 이에 따라 시정조치작업을 진행하도록 하다. 시정조치계획서에 대해서는 감리법인에게 제출하여 확인받을 필요는 없으나 발주자 요청 시..